Long Story short aka Prequel aka Ausgangslage

Viele Jahre nutze ich nun den DynDNS Dienst von Strato für meine Domains und ebenfalls den SMTP Relay, um Mails zuverlässig versenden zu können. Nachdem im vergangenen Jahr mein Mailserver einen Totalausfall hatte und das während ich im Urlaub gewesen bin, habe ich mir überlegt mein gut 10 Jahre altes Setup neu aufzubauen, um solche Eventualitäten abzufangen und überbrücken zu können, sodass der Mailserver fließend weiterläuft und keine Mail verloren geht, denn auch die Backups sind nur tagesaktuell. Eine Feste IP für Homeserver musste her.

Die Hardware

Zu dem Zeitpunkt hatte ich ein Synology DS918+, dass bislang lediglich als Datengrab und Backups gedient hat. Ich habe darauf ein virtuelles DSM installiert und darauf das DMZ VLAN für die Kommunikation konfiguriert und ebenfalls den MailServer Plus und ihn ausprobiert. Ein erneutes Pflegen einer Linux VM mit den ganzen Daemons kam für mich nicht mehr in Frage. Ich wollte es nun etwas ‚pflegeleichter‘ haben. Die vorhandene Lizenz enthielt allerdings nur 5 Benutzer. Beim Clustering von 2 MailPlus Servern habe ich mich gefragt, ob diese wenigstens stacken. Um den Mailbetrieb flüssig fortführen zu können, habe ich sowieso vorgesehen ein zweites NAS zu beschaffen. Ich wollte sowieso den Speicher im Haus aufstocken, da mein Video und Fotomaterial mein 4 Bay NAS mit 4x6TB abzgl. einfacher Parity voll lief. Die Funktion Synology HA-Cluster erlaubt außerdem ein zweites ähnliches (Hybrid) oder identisches NAS in den Hot-Standby zu schicken. Nach einiger Recherche habe ich mich für zwei DS1621+ mit jeweils 2x 10GbE, 20GB RAM (4+16) und 6x6TB HDD und 2x1TB NVMe entschieden. Sollte nun ein NAS ausfallen übernimmt das zweite. Zusätzlich habe ich im MailPlus Server einen Cluster mit dem DS918+ erstellt.

Hausanschluss

Für unser Haus war eigentlich von Beginn an ein Glasfaseranschluss geplant und auch beauftragt worden. Am Ende musste aber erst ein Kupferanschluss gebaut werden. Der Glasfaseranschluss wurde kurze Zeit später kostenneutral zur Verfügung gestellt und im Keller war dafür auch bereits ein Leerröhrchen vorgesehen.

Lösungsfindung

Meine erste Überlegung war nun einen Anschluss auf einen Businessanschluss mit fester IP umzustellen. Ich nutze bislang ein LTE Backup, dass lediglich die DMZ bedient. Bei einem Ausfall wäre es wegen des CGN (Carrier Grade NAT) keine Hilfe, wenn ich den Businessanschluss hätte. Ich muss dafür sorgen, dass mein Service auch bei einem Fallback auf einen anderen Internet Access erreichbar bleibt, selbst wenn nur eine dynamische IP oder gar CGN zur Verfügung steht. Ein zweiter Businessanschluss sprengt da einfach den Kostenrahmen und ist für mich erstmal keine Option, um eine feste IP für meine Homeserver zu erhalten.

Aus meinem IPsec over GRE Tunnel Projekt kam mir nun aber die Überlegung, ob ich nicht auch so an eine Feste IP kommen könnte. Hierzu fing ich erst an bei VPN Anbietern zu recherchieren, ob es dort Möglichkeiten gibt Ports freizuschalten. Ein Anbieter scheint OVPN zu sein. Dort gibt es aber die Begrenzung auf 7 Portfreigaben und der Aussage, dass dies jederzeit nach unten oder oben korrigiert werden könnte. Persönlich konnte ich mich mit der Idee einen VPN Tunnel zu kaufen nicht anfreunden. Ich machte mich auf der Suche nach einem VPS. Früher hatte ich mal bereits einen vServer gehabt, bevor ich die Dienste zuhause installiert habe. Warum also nicht dieses Mal einen solchen kostengünstigen Host dafür nutzen, um selbst einen Tunnel aufzubauen. Da ich bereits Strato Kunde bin, habe ich natürlich zuerst dort nachgesehen. Leider sind die VPS dort eher Container und hängen somit vom Kernel des Hostsystems ab. Eine Installation von z.B. Wireguard ist aufgrund fehlender Module nicht möglich gewesen. Also wurde die VPS direkt wieder storniert. Gute Erfahrung in anderen Projekten hatte ich bereits mit IONOS gemacht. Dort habe ich mir erst eine VPS bestellt mit der Absicht bei Erfolg eine zweite zu bestellen.

Finally

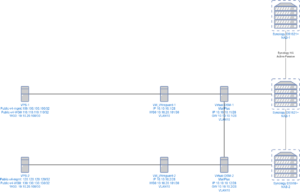

Die Idee ist nun eine Public IP der VPS für das Management zu nutzen (SSH/ICMP) und eine weitere Public IP durch den Tunnel zu routen. Der Tunnel soll dann bei mir terminiert werden und als Gateway in meiner DMZ für meine einzelnen Dienste dienen. Das GW nutzt daher SNAT, um den Servern die Public IP nach außen zu ermöglichen und nutzt DNAT, um gezielt die Dienste auf den verschiedenen Hosts zu platzieren. Desweiteren muss auch hier wieder MSS-Clamping eingesetzt werden wie ich es auch schonmal beim GRE-Tunnel gemacht habe, um die verschiedenen MTU Sizes im Home-LAN zu bedienen. Damit würde ich mein Ziel eine feste IP für meine Homeserver zu erhalten erreichen und wäre unabhängig von meinem Internetaccess.

Der Aufbau als stark vereinfachter Darstellung, da die Infrastruktur und alle weiteren Elemente ausgeblendet sind und lediglich der notwendige logische Anteil zu sehen ist.

Fortsetzung folgt.